VNC et l’état actuel dans le vol de données

L’accès à distance aux ordinateurs internes continue d’être exploité par les voleurs de données. Est-ce un problème et comment pouvez-vous y mettre un terme ?

Alors que les gangs de rançongiciels se concentrent davantage sur la mise à disposition des données contre une rançon que sur leur exfiltration. Le vol de données semble prendre de l’ampleur en tant que menace prioritaire. Cette évolution des ransomwares rend le rapport annuel Verizon Data Breach Investigations (qui utilise des dizaines de milliers de vols de données potentielles et confirmées pour établir à quoi ressemblent les attaques de données modernes) d’autant plus précieux cette année.

Dans sa 15 e année, ce rapport donne un aperçu de la manière dont les vols de données se produisent et du temps qu’elles prennent pour être détectées. Cela vous donne également une idée de l’endroit où vous concentrer lorsque vous renforcez votre cybersécurité.

Dans le rapport de cette année, il y a un thème récurrent qui mérite d’être mentionné autour de l’utilisation de logiciels de « bureau à distance » dans le cadre d’attaques et de vol de données. Verizon inclut le « Remote Desktop Protocol (RDP) et les logiciels tiers qui permettent aux utilisateurs d’utiliser à distance un autre ordinateur via Internet. Avec 80 % des vols de données impliquant un acteur externe, ce doit pénétrer d’une manière ou d’une autre dans le réseau de la victime.

Et dans le cas du logiciel de « partage de bureau » (qui est, par essence, tout type de solution d’accès à distance, y compris RDP), de nombreuses organisations remettent simplement les clés à l’attaquant. De nombreux forums du Dark Web répertorient les informations d’identification à vendre, sans aucun doute volées auparavant lors d’attaques de phishing. Ainsi, en rassemblant simplement un identifiant du Dark Web et une solution d’accès à distance, les cybercriminels ont tout ce dont ils ont besoin pour commencer le processus de vol de données d’une organisation.

Selon le rapport, cette utilisation du « partage de bureau » dans les vols de données est importante. L’abus de solutions d’accès à distance est le 4e vecteur d’attaque dans les vols de données (le piratage et le phishing étant en tête de liste). C’est également le troisième vecteur d’attaque dans les vols de données liées aux intrusions et il est utilisé dans 40 % de tous les incidents de ransomware.

Cela n’est pas surprenant, étant donné que les solutions d’accès à distance fournissent aux acteurs un accès interactif à un poste de travail ou sur un serveur. Il leur permet de profiter de tout accès authentifié dont dispose l’utilisateur connecté.

Les données de Verizon devraient servir d’avertissement sur la façon dont les considèrent l’accès à distance/le partage de bureau comme un outil dont il faut tirer parti s’il est présent. Alors, quelles mesures pouvez-vous prendre pour sécuriser votre organisation tout en permettant un accès à distance externe aux ressources internes ?

PRENDRE LES BONNES MESURES POUR LE BUREAU À DISTANCE

Il existe un certain nombre de mesures proactives que vous pouvez prendre pour minimiser la menace créée par l’accès à distance :

- Arrêtez d’utiliser le protocole RDP (Remote Desktop Protocol) de base. Toute organisation qui dispose de RDP (à ne pas confondre avec les services de bureau à distance de Microsoft) exposé à Internet pour faciliter la connexion des employés aux ressources de l’entreprise facilite également la tâche de l’attaquant. Et changer de port ne fait rien pour arrêter les attaquants, car ils analysent tous les ports accessibles et recherchent une réponse RDP.

- Utilisez un logiciel d’accès à distance sécurisé et pris en charge – le rapport Verizon traite des attaques dans lesquelles des vulnérabilités de type « zero-day » dans les solutions d’accès à distance ont été utilisées pour faciliter l’accès initial. Assurez-vous que les solutions d’accès à distance que vous utilisez sont à la fois prises en charge et testées pour les vulnérabilités.

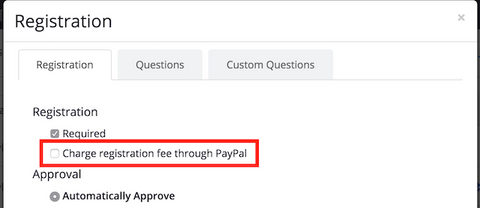

- Utilisez l’authentification sécurisée – C’est probablement la plus importante, car les deux recommandations précédentes peuvent simplement vous amener à mettre en place une autre solution d’accès à distance/partage de bureau qui peut introduire les mêmes risques avec une autre solution. Selon Verizon, la principale menace dans les violations réelles est l’utilisation d’informations d’identification volées. Ainsi, si la solution d’accès à distance utilisée ne nécessite qu’un nom d’utilisateur et un mot de passe, il est relativement facile pour les pirates de se connecter. L’inclusion de l’authentification multifacteur est un moyen infaillible d’empêcher les hackers d’exploiter le partage de bureau existant à des fins malveillantes.

- Réalisez qu’il y a un élément humain dans les vols de données – Selon Verizon, l’élément humain (c’est-à-dire lorsqu’une personne contribue au succès d’un vol de données, intentionnellement ou non) est présent dans 82 % des cas. Cette statistique à elle seule vous indique que votre accès à distance de base axé sur la productivité (c’est-à-dire une mise en œuvre sans les protections mentionnées ci-dessus) finira par permettre à un acteur malveillant d’accéder aux ordinateurs internes. Que ce soit via un utilisateur victime d’une escroquerie de phishing avec vol d’informations d’identification ou bien en utilisant un mot de passe non sécurisé qui peut être deviné lors d’une attaque par tentative de mot de passe, il est nécessaire de prendre en compte les mesures de sécurité vues précédemment.

MINIMISER LE RISQUE DE VOLS DE DONNÉES BASÉES SUR L’ACCÈS À DISTANCE

Les vols de données deviennent rapidement le business principal de nombreux gangs qui changent la nature perturbatrice des attaques de ransomwares (qui attirent généralement l’attention des forces de l’ordre et même des entités gouvernementales) contre une simple exfiltration des données. Ils menaçent ensuite de publier ou de vendre les données volées. Ainsi, si vous disposez d’une solution d’accès à distance, il est temps de réaliser le risque potentiel qu’elle représente pour votre organisation et de prendre des mesures pour la sécuriser correctement. En suivant les étapes ci-dessus, vous pouvez éliminer l’utilisation de l’accès à distance en tant qu’atout pour les pirates qui tentent de voler les données de votre organisation tout en assurant la sécurité des opérations des travailleurs distants qui dépendent quotidiennement de l’accès à distance.

AVEC VNC, DONNEZ LA PRIORITÉ À LA SÉCURITÉ POUR ASSURER LA PROTECTION DE VOS SYSTÈMES ET DE VOS UTILISATEURS

Les équipes d’aujourd’hui ont plus de liberté quant à l’endroit où elles peuvent travailler, ce qui signifie que le support informatique doit être flexible dans la façon dont ils s’adaptent pour résoudre les problèmes. Le support sur site n’est pas toujours réalisable et coûte du temps et de l’argent, tandis que les VPN peuvent sembler compliqués et peu stables pour les utilisateurs.

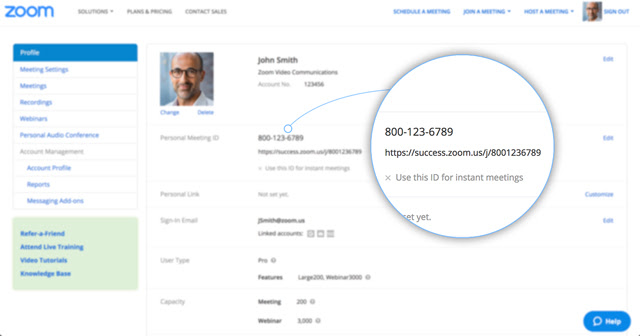

VNC Connect offre un logiciel moderne aux entreprises de toutes tailles. Une solution d’accès et d’assistance à distance dont elles ont besoin. Sécurisé, fiable et facile à utiliser, vous pouvez fournir un support et un service informatique rapide et efficace à grande échelle.

VNC Viewer et serveur VNC sont conçus pour mieux fonctionner ensemble. Utilisez-les tous les deux pour bénéficier d’une sécurité renforcée, de connexions plus fiables et d’un accès à des fonctionnalités exclusives au sein de VNC Connect.

VNC Un choix de connectivité

Grâce à la prise en charge de la connectivité réseau locale directe et négociée dans le cloud sécurisée, VNC Connect vous permet de choisir la configuration qui vous convient le mieux.

Sécurisé par conception

La sécurité de niveau entreprise et les outils d’administration granulaire vous offrent un contrôle total sur l’accès et les autorisations des utilisateurs sur tous les appareils enregistrés.

Conçu pour la collaboration

Device Access permet un nombre illimité d’utilisateurs et de sessions simultanées, afin que tous ceux qui ont besoin d’un accès puissent l’avoir – idéal pour la collaboration et le partage d’idées.

Tags: Accès distant, Télétravail, VNC