Consignes de base pour sécuriser vos sessions de bureau à distance

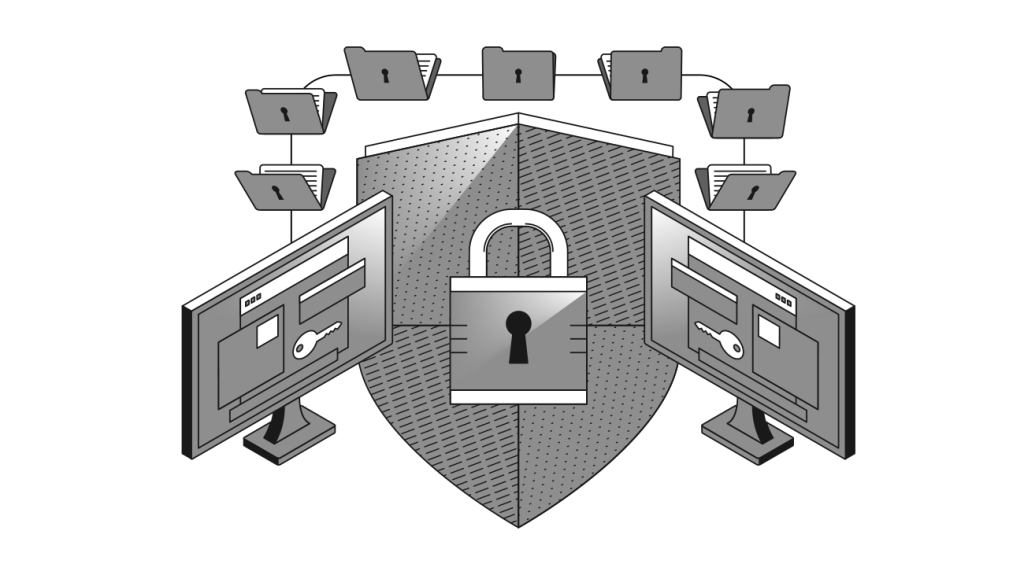

La sécurité est extrêmement importante lorsqu’il s’agit de logiciels de bureau à distance. Pour atteindre le plus haut niveau de sécurité pour vos sessions de bureau à distance, vous devez assurer une protection à plusieurs niveaux : le logiciel lui-même, le réseau, le serveur et le côté client. Dans cet article de blog, vous obtiendrez un aperçu de ces quatre catégories principales.

La sécurité des logiciels est généralement évaluée par des tests d’intrusion. Ces tests consistent en des analyses automatisées et des examens manuels pour révéler les vulnérabilités potentielles qui doivent être traitées et corrigées immédiatement. Il est important de réaliser que les fonctionnalités de sécurité implémentées dans le logiciel ne suffisent pas si vous ne vous occupez pas de la sécurité du réseau, en particulier à chaque point de terminaison où se trouvent le serveur et le client. Les mesures de protection doivent être strictement appliquées des deux côtés.

Les sessions à distance se composent de plusieurs éléments, à savoir le serveur (qui gère la session à distance), l’opérateur (qui fournit l’assistance au service d’assistance), le réseau et le client (qui reçoit l’assistance). Tous ces éléments doivent être efficacement protégés. Par conséquent, nous pouvons dire que la sécurité se compose de plusieurs niveaux de protection, qui peuvent être divisés en quatre catégories principales :

- Sécurité Internet

- Sécurité des logiciels de bureau à distance

- Sécurité du serveur

- Sécurité des clients

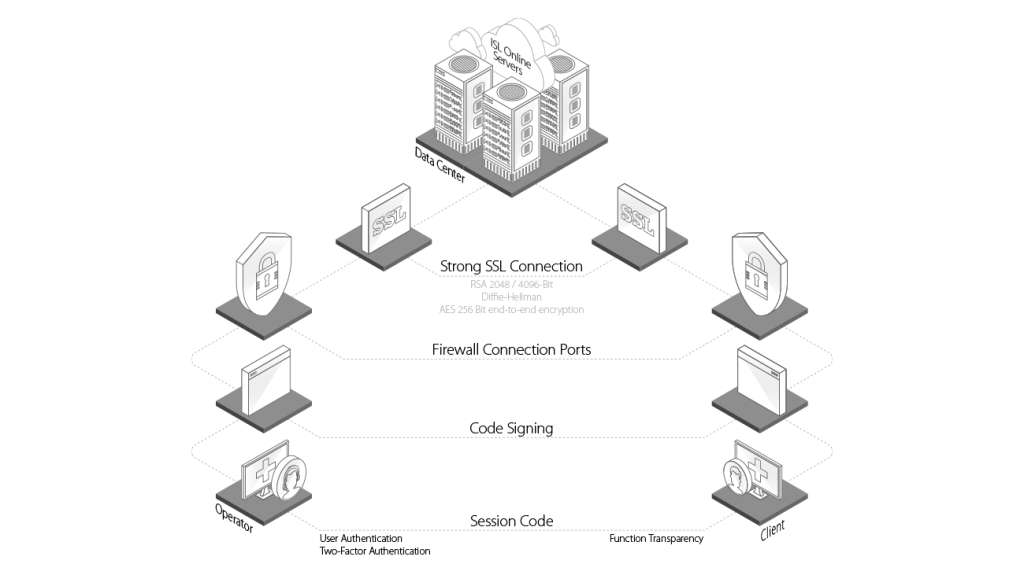

Certaines fonctionnalités de sécurité sont implémentées directement dans le logiciel de bureau à distance, tandis que d’autres doivent être correctement configurées côté serveur et côté client de la session de bureau à distance. Cette configuration garantit également un trafic sécurisé entre les terminaux. La figure suivante vous donne un meilleur aperçu de l’architecture du réseau et montre différents niveaux de sécurité pour protéger le trafic.

Le service de bureau à distance que vous choisissez doit fournir un cryptage de bout en bout AES 256 bits et d’autres mesures de sécurité à différents niveaux.

SÉCURITÉ INTERNET

Chiffrement

Comme vous pouvez le constater, le trafic est protégé à plusieurs niveaux. Le cryptage du trafic est d’une importance primordiale pour empêcher l’interception du trafic. Pour établir une connexion de support de bureau à distance avec un client, l’opérateur du service d’assistance doit lancer l’application contenant une clé publique RSA 2048/4096 bits à partir du serveur d’applications. La connexion initiale est établie sur la base de l’échange de clés RSA. L’échange de clés RSA implique le partage de clés publiques dérivées de clés privées au moment de la génération. Un échange de clés RSA réussi utilise l’algorithme de chiffrement Diffie-Hellman pour échanger les clés symétriques AES 256 bits. Par exemple, ISL Online protège son trafic de bureau à distance à l’aide d’un cryptage de bout en bout AES 256 bits. Les clés de chiffrement symétriques sont négociées à l’aide de l’algorithme d’échange de clés Diffie-Hellman et protégées par une PKI RSA 2048/4096 bits. Dans l’échange de clés Diffie-Hellman, un secret partagé est créé entre deux sujets. Le secret peut être utilisé pour une communication cryptée destinée à l’échange de données dans un réseau public.

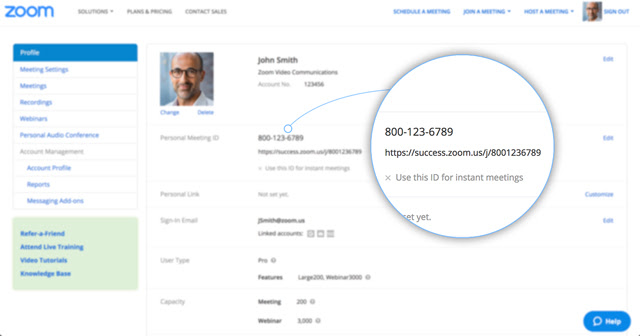

Code de séance

Au cours de la session, l’opérateur du helpdesk transmet un code de session unique au client. Le code de session devient invalide immédiatement après l’établissement de la connexion, il ne peut donc pas être volé ou utilisé à mauvais escient.

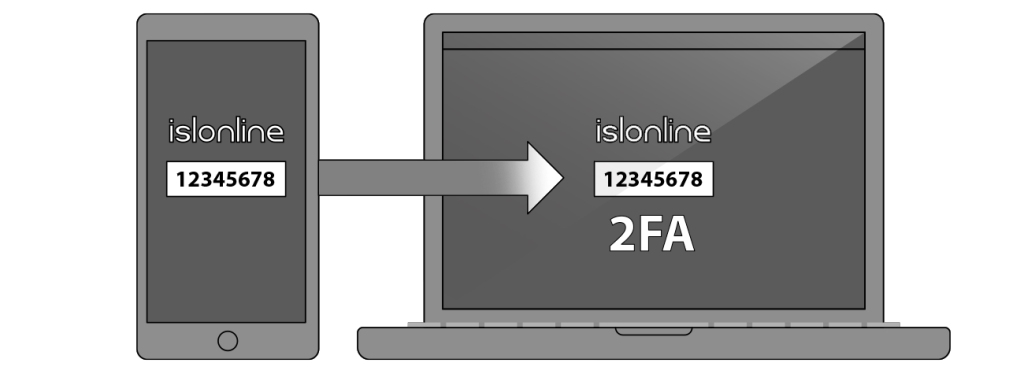

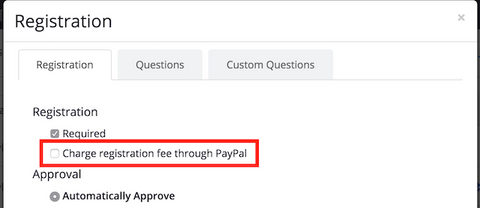

Authentification à deux facteurs

L’authentification des utilisateurs est effectuée à l’aide de l’authentification à deux facteurs , qui est une couche de sécurité supplémentaire qui ajoute un deuxième facteur au processus d’authentification et rend l’accès non autorisé presque impossible. Ce type d’authentification doit également être activé du côté client de la connexion.

Compatible avec les pare-feu

Il est important que le logiciel de bureau à distance n’interfère pas avec le pare-feu du client pour assurer un fonctionnement fluide tout en offrant un niveau de protection élevé. ISL Online, par exemple, initie automatiquement une connexion sortante via les ports 7615, 80 ou 443, de sorte qu’il fonctionne avec le pare-feu existant et ne nécessite aucune configuration supplémentaire du côté client de la session.

FONCTIONNALITÉS DE SÉCURITÉ DU LOGICIEL

Le logiciel ISL Online possède une variété de fonctionnalités de sécurité qui sont améliorées à chaque nouvelle version. Certaines des fonctionnalités sont déjà implémentées dans le logiciel, d’autres doivent être configurées côté serveur ou client – comme la liste noire/liste blanche. Nous avons déjà mentionné différents types de cryptage et l’authentification à deux facteurs.

ISL Online est conçu pour ne jamais fonctionner en arrière-plan sans qu’un client en soit conscient. Un client peut révoquer le contrôle d’un technicien ou mettre fin à une session d’assistance à tout moment.

Voici la liste des fonctionnalités de sécurité que le logiciel de bureau à distance sécurisé doit contenir :

- RSA avec échange de clés Diffie-Hellman

- Chiffrement de bout en bout AES 256 bits

- Authentification à deux facteurs

- Filtrage des ports

- Liste noire/liste blanche

- Signature de code (de fichiers exécutables)

- Audits de sécurité externes et tests d’intrusion

- Transparence des fonctions (pas de mode furtif)

- Protection contre les intrusions par force brute

- Option Intranet (LAN uniquement)

- Prise en charge du proxy inverse

- Option d’enregistrement automatique de session

- Gestion des accès

- Journaux et responsabilité

- Limitation des fonctions

- Authentification externe

- Centres de données et métadonnées

Remarque

ISL Online propose différentes options d’hébergement (licence Cloud, Managed Private Cloud, licence Server). Certaines des mesures de sécurité décrites dans cet article ne sont disponibles que pour certaines options d’hébergement.

SÉCURITÉ CÔTÉ SERVEUR

La configuration de la sécurité du serveur dépend de votre type de licence, par exemple, licence cloud, cloud privé géré ou licence serveur. En fonction de votre plan tarifaire et du niveau de sécurité souhaité, les fonctionnalités suivantes sont disponibles :

- Filtrage des ports

- Liste noire/liste blanche

- Configuration intranet uniquement

- Prise en charge du proxy inverse

- Prise en charge de l’enregistrement automatique de session

- Intégration avec des fournisseurs d’identité personnalisés

- Prise en charge de l’intégration avec un logiciel d’analyse de journaux personnalisé

L’enregistrement et l’archivage de toutes vos sessions peuvent être une mesure de sécurité supplémentaire importante ou une étape vers une meilleure assurance qualité.

Autres personnalisations profondes :

- Restreindre les fonctions

- Restreindre les protocoles autorisés

- Appliquer les politiques de mot de passe

- Appliquer les politiques de conservation des données

SÉCURITÉ CÔTÉ CLIENT

Pour maintenir et améliorer la sécurité, les utilisateurs doivent être proactifs et toujours prendre les mesures de sécurité nécessaires de leur côté du réseau. Certaines stratégies qui augmentent la protection des clients incluent les éléments suivants :

- Pour être sûr, la recommandation générale serait de tout verrouiller ou de tout empêcher au début, puis d’activer certaines fonctionnalités uniquement en cas de besoin et uniquement pour les personnes qui en ont besoin.

- Utilisez toujours des mots de passe forts

- Ne répétez jamais les mots de passe

- Utiliser un gestionnaire de mots de passe

- Utilisez l’authentification à deux facteurs dans la mesure du possible

- Créez deux comptes d’utilisateurs sur vos appareils : administrateur et utilisateur standard

- Travaillez toujours en tant qu’utilisateur standard et n’entrez les informations d’identification de l’administrateur que lorsque vous y êtes invité

- Configurez votre écran pour qu’il se verrouille automatiquement lorsqu’il est inactif

- N’installez pas de logiciels dont vous n’avez pas besoin ou que vous ne connaissez pas

- N’ouvrez pas de liens que vous ne connaissez pas ou qui proviennent de sources inconnues

- Séparez les appareils que vous utilisez pour le travail de ceux que vous utilisez à la maison/en privé

- Ne branchez jamais de clés USB, de disquettes ou de clés USB d’origine inconnue

- Protégez physiquement votre appareil – verrouillez la pièce à la maison, verrouillez le bureau, ne laissez pas les appareils sans surveillance

- Signalez toujours quand quelque chose se passe – personne ne gagne si vous cachez quelque chose

L’authentification à deux facteurs (2FA) est une couche de sécurité supplémentaire pour les techniciens du service d’assistance et les professionnels de l’informatique et rend l’accès non autorisé beaucoup plus difficile. Lorsque 2FA est activé, un opérateur doit fournir un deuxième facteur (un mot de passe à usage unique) en plus de son mot de passe pour se connecter avec succès.

Important

Il est fortement recommandé d’augmenter la sécurité en désactivant la fonction d’historique du presse-papiers de Windows ou tout autre logiciel qui garde une trace du contenu du presse-papiers et l’enregistre pour une utilisation ultérieure, car cela peut potentiellement entraîner des problèmes de sécurité !

Il s’agissait d’un bref aperçu de la structure du réseau et des fonctionnalités de sécurité associées. Nous aborderons plus en détail les composants réseau individuels dans les prochains articles de blog. Alors, restez en sécurité et attendez notre prochain sujet.

Tags: isl-online, sécurité, Télémaintenance